1. DNS/awsdns

ドメイン名の権利確認を行わないでゾーンを作成するDNSゾーンサービスがいかに危険であるかを見せてくれている。

| /API /DNSSEC /DelegationSet /Deleting /FAQ /under_the_hood /ゾーン運用 /ホワイトラベル /リゾルバーでの対処 /乗取 /再登録 /登録 /移行 /調査 |

Contents

1.1. Documentation

Documentation for Amazon Route 53. Amazon Route 53 is a web service that provides DNS service, domain name registration, and automatic endpoint naming. https://github.com/awsdocs/amazon-route53-docs/tree/e75b4a077eeb0df3009ad784db2dafe72cf59c65

awsdocs / amazon-route53-docs https://github.com/awsdocs/amazon-route53-docs/tree/e75b4a077eeb0df3009ad784db2dafe72cf59c65/doc_source

20191105 AWS Black Belt Online Seminar Amazon Route 53 Hosted Zone https://www.slideshare.net/AmazonWebServicesJapan/20191105-aws-black-belt-online-seminar-amazon-route-53-hosted-zone-193836805

https://www.youtube.com/watch?v=jFQswFqA9mA

[AWS Black Belt Online Seminar] Amazon Route 53 Resolver 資料及び QA 公開 https://aws.amazon.com/jp/blogs/news/webinar-bb-amazon-route-53-resolver-2019/

Deleting a public hosted zone /Deleting https://docs.aws.amazon.com/Route53/latest/DeveloperGuide/DeleteHostedZone.html#delete-public-hosted-zone-stop-routing

1.2. 危険なサービス

共用DNSゾーンサービスとしてはかなり危険なサービスだと言える。

- DNSの仕組みを十分に理解しているひとが使うならよいが。

提供者も利用者も危険性を理解しているようには見えない。-- ToshinoriMaeno 2020-07-04 07:57:51

DNS/ManagedDNS/awsdns DNS/共用ゾーンサービス/awsdns

http://blog.joemoreno.com/2017/04/dns-highjacking.html

Floating Domains – Taking Over 20K DigitalOcean Domains via a Lax Domain Import System

1.3. lame delegation

1.4. 運用

細心の注意が必要なawsdnsでの /ゾーン削除 DNS/hijacking/awsdns

困ったことに危険なドメインを発見しても、直接警告はできない。

業者は危険性を知っているが、対策はしていない。(これも困ったことだ)

2016年には/警告があったので、awsdns運営側は知っていたはずだが、いまも対応はない。

1.5. 警告 Deleting a Public Hosted Zone

In addition, if you delete a hosted zone, someone could hijack the domain and route traffic to their own resources using your domain name.

この警告だけでは不十分です。

twitterで'awsdns beyondDNS'を検索してみれば、たくさん見えるはず。-- ToshinoriMaeno 2019-09-11 10:34:25

Amazon Route 53 で登録できるドメイン https://docs.aws.amazon.com/ja_jp/Route53/latest/DeveloperGuide/registrar-tld-list.html

What happened when I create a public “www.google.com” record set in AWS route53? https://stackoverflow.com/questions/46429402/what-happened-when-i-create-a-public-www-google-com-record-set-in-aws-route53

1.6. 子ドメインだけの上位登録は危険

wwwつきのゾーンを作成し、そのNS組をwwwなしドメイン名への委譲に設定しているものを見かける。

これでも、wwwつきのAレコード検索は返事が返るので、欠陥に気づかない。

さあ、なにが危ないか。-- ToshinoriMaeno 2019-12-17 02:00:55

1.7. nxdomainにご用心

aws.amazon.com は aws.amazon.com.cdn.amazon.com の別名だが、

cnameの方が名前解決できないことがあるという話。

1.8. lame delegationにご用心

Making Amazon Route 53 the DNS Service for an Existing Domain https://docs.aws.amazon.com/Route53/latest/DeveloperGuide/MigratingDNS.html

https://www.slideshare.net/twovs/route53parentchilddomainnamelivingtogether-132029913

同じ名前で多数登録できるのは怖い。-- ToshinoriMaeno 2019-09-08 14:35:02

21枚目

同一ドメインのHostedZoneを作成できるけど、数に制限があります。

同一のドメイン名や親子ドメイン名の2つのHostedZoneでは、共通のNSを持てません。

https://docs.aws.amazon.com/Route53/latest/APIReference/API_CreateHostedZone.html

The hosted zone you're trying to create already exists. Amazon Route 53 returns this error when a hosted zone has already been created with the specified CallerReference.

Considerations for Changing Name Servers and Glue Records

Is it possible to use route 53 but instead of being provided with a different set of nameservers for each hosted zone to use private label nameservers? https://forums.aws.amazon.com/thread.jspa?messageID=474708

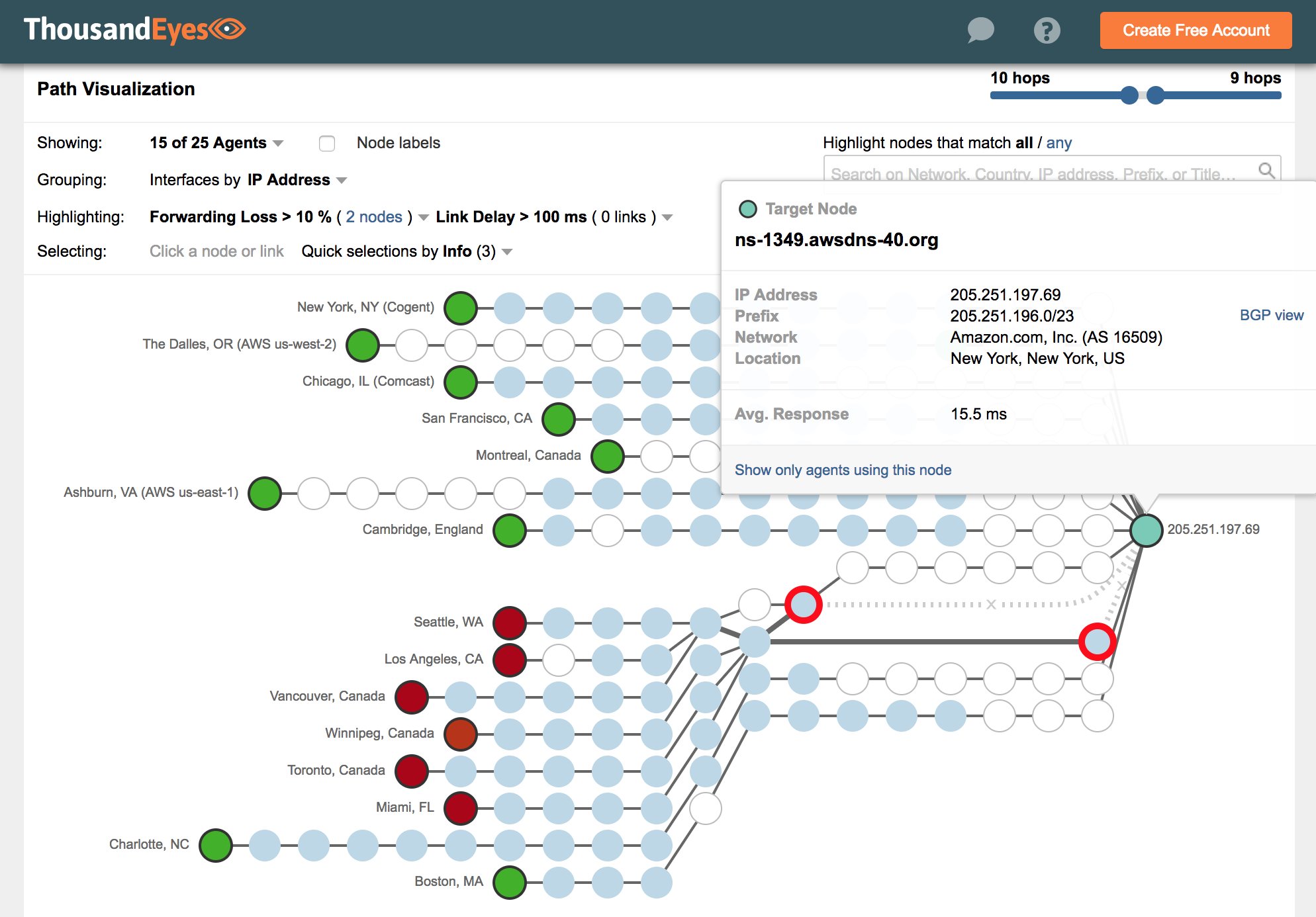

routing trouble

https://twitter.com/thousandeyes/status/988820242603229185

This morning, a route leak caused traffic destined to Amazon’s DNS servers from external networks to be blackholed at a regional hosting provider.

This affected the ability of external networks to resolve domain names served by Amazon’s Route-53 service. #DNS #Amazon #routeleak

1:41 - 2018年4月25日