1. DNS/実装/ルータ

Contents

Router Security をご覧ください。

多数使われている「家庭用ルータ」と呼ばれる安価なルータの脆弱性を扱います。

- 現在売られているものの多くは中国が原産で、セキュリティはいい加減です。

http://routersecurity.org/bugs.php

If you care about the security of your router, and you should, it is best to avoid consumer grade routers.

D-Link: http://www.flashrouters.com/blog/2015/04/28/the-latest-d-link-router-bug-fix-isnt-much-of-a-fix/

http://www.securityweek.com/millions-routers-vulnerable-attacks-due-netusb-bug

1.1. パスワード

管理用のIDや初期パスワードが同一でネットで調べられる。

- 初期設定を変更していない購入者が多数いる。

- 自動アップデートで対応している機種はごく一部だし、それで完全に安全になるわけではない。

管理者として入られてしまえば、なにをされるかは明らかだが、それも理解されていない。

http://buffalo.jp/support_s/t20151110.html

- 管理パスワード変更のお願い

Buffaloに限った話ではない。

1.2. IP53B

危険性に配慮するとIP53Bを採用して、入られないようにすることも考えられるが 接続業者としてその意味するところnを理解しているかは別の話だ。

- 事前の契約にあるなら、この限りではないが。

IP53Bだけで解決できる話でもない。(DNS権威サーバを動かすのは基本的権利だとは考えないのか。)

http://www.jasmin.jp/activity/zenkoku_taikai/2015_fall/program/F1-2.html 家庭用ルータのケースからみる、IOTの脆弱性対応ソフトウェア作成の課題

http://gigazine.net/news/20141226-router-vulnerable/1200/

- 1200万台以上のルーターのファームウェアに脆弱性が判明、接続した全てのデバイスが攻撃対象に

http://www.security-next.com/051098

- オープンリゾルバーになっているという話もあった。「オープンリゾルバ確認サイト」で本当に確認できるのだろうか。

1.3. TP-LINK ドメイン

http://thehackernews.com/2016/07/tp-link-router-setting.html -- ToshinoriMaeno 2016-07-08 00:57:50

To make the configuration of routers easier, hardware vendors instruct users to browse to a domain name rather than numeric IP addresses.

1.4. Securifi Almond

Securifi Almond ルータ製品に複数の脆弱性 公開日:2015/09/11 http://jvn.jp/vu/JVNVU99004652/

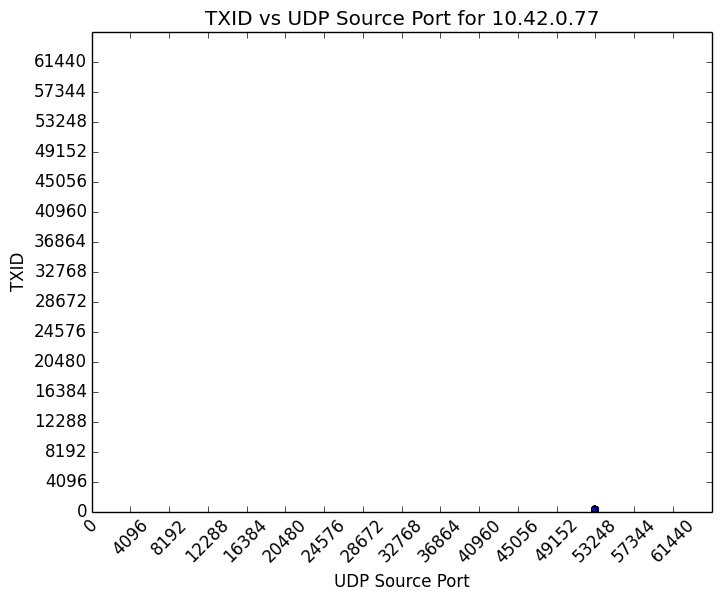

不十分なランダム値の使用 (CWE-330) - CVE-2015-2914 LAN 内から発生する DNS クエリに対応して当該製品がインターネット側に送信する DNS クエリでは、ソースポートが固定されています。また、ファームウェアアップデートを提供するサーバの名前解決など、当該製品自身が生成する DNS クエリでは、0x0002 から始まって順番に増加していく予測可能な TXID を使用しています。LAN 内のノードは、DNS レスポンスのなりすましが可能な攻撃者によって、攻撃者の支配下にあるホストに誘導される可能性があります。

https://www.kb.cert.org/vuls/id/906576

Securifi Almond and Almond 2015 use static source ports for all DNS queries originating from the local area network (LAN). Additionally, DNS queries originating from the Almond itself, such as those to resolve the name of the firmware update server, use predictable TXIDs that start at 0x0002 and increase incrementally. An attacker with the ability to spoof DNS responses can cause Almond LAN clients to contact incorrect or malicious hosts under the attacker's control.

http://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-004892.html 固定のソースポート番号を使用

1.5. Netis

狙われた Netis製ルータの脆弱性 http://blog.trendmicro.co.jp/archives/12040

1.6. yamaha

RTシリーズのDNS機能におけるキャッシュポイズニングの脆弱性について http://www.rtpro.yamaha.co.jp/RT/FAQ/Security/VU800113.html

こんな例が:

例1: DNS問い合わせパケットの始点ポート番号の範囲を10000-19999とする。

1.7. Huawei

http://jvndb.jvn.jp/ja/contents/2016/JVNDB-2016-001343.html

1.8. Buffalo ルータ

1.8.1. entropy極小

source port 固定、TXIDが完全に予測可能! ここまでひどいのが2015年に見つかるとはこの業界はいったいなにをしているのだろう。

- この業者だけなのか。

The Buffalo AirStation Extreme N600 Router WZR-600DHP2 uses static source ports and predictable TXIDs that increment from 0x0002 for all DNS queries originating from the local area network (LAN).

https://jvn.jp/vu/JVNVU93831077/

詳細情報 不十分なランダム値の使用 (CWE-330) - CVE-2015-8262 WZR-600DHP2 から送信される DNS クエリのソースポート番号は固定されています。また、DNS クエリに使われる TXID は 0x0002 ずつ増加するようになっており、外部から予測可能です。攻撃者は、DNS スプーフィングにより、LAN 内の端末を悪意のあるサーバに誘導することが可能です。

TXIDについての説明は間違いのようだ。("increment from" とあり、"increment by" ではない。)

原文を読んでいないtweetしか見当たらない。w -- ToshinoriMaeno 2016-01-14 09:20:39

この業界全体の問題を示している。-- ToshinoriMaeno 2016-01-14 10:33:39

ディレクトリトラバーサルの脆弱性 http://buffalo.jp/support_s/s20160527b.html

1.9. buffaloのsupportがひどい

http://buffalo.jp/support_s/s20151211.html 2015/12/11 更新なし。

上記以外に、本脆弱性の影響有無が明確になった製品については、本ページを更新してお知らせいたします。

今日まで更新なし。調査していないのだろう。-- ToshinoriMaeno 2016-01-16 15:41:39

- WZR-450HPは脆弱だと確認したので、同時期に発売された「WZR-450HP」「WZR-600DHP」「WZR-300HP」は危ない。

-- ToshinoriMaeno 2016-01-16 16:34:44

https://www.us-cert.gov/ncas/tips/ST15-002

出典: http://www.kb.cert.org/vuls/id/646008

Netgearと同列に扱うのは間違っているが、ほとんどが該当する。

北大で使われている可能性が大だ。 https://www.hines.hokudai.ac.jp/wireless_lan_router/buffalo_wzr-600dhp2.pdf

http://buffalo.jp/product/wireless-lan/ap/wxr-2533dhp/

- 2015年6月からの製品です。

- このページには宣伝だけ。firmwareをupdateしろとは書かれていない。(出荷したものとか、在庫とかはどうしているのか)

修正されている版の説明ではまったく触れられていない。 http://buffalo.jp/download/driver/lan/wxr-2533dhp_fw-win.html

これを見ても危険性を理解できないひとにどう説明すればいいのだろう。

この記事では危険性をほとんど伝わらないだろう。単に警告が出たということ以外は。

http://buffalo.jp/support_s/s20151211.html

- DNS Proxy機能の脆弱性によりDNS偽装攻撃を受け、...

-- ToshinoriMaeno 2015-12-14 02:04:27

ルータにおまけのリゾルバーを使うのが間違っていると思うのだが、 使うようなひとに説明するのは大変だろう。誰がそのコストを負担するのだろうか。

-- ToshinoriMaeno 2015-12-17 00:08:17